Σπάσιμο Ασύρματου Δικτύου WPA/WPA2

Το παρών παρουσιάζεται μόνο για ενημερωτικό σκοπό, με σκοπό να δει ο

χρήστης πόσο ευάλωτο σε εξωτερικές επιθέσεις είναι το ασύρματο δίκτυό

του. ΜΟΝΟ για εκπαιδευτικούς σκοπούς.

Στο παρών θα δούμε πως μπορούμε να σπάσουμε ένα ασύρματο δίκτυο με την

κωδικοποίηση WPA/WPA2. Σε αντίθεση με τα δίκτυα κωδικοποίησης WEP, τα

δίκτυα WPA/WPA2 δεν σπάνε τόσο εύκολα θα λέγαμε.

Μπορούνε βεβαίως να

σπάσουνε, αλλά χρειαζόμαστε έναν δυνατό υπολογιστή ώστε να χρειαστούμε

όσο το δυνατό λιγότερο χρόνο (κάτι που πριν δεν ίσχυε), και ένα αρχείο

με κωδικούς τον έναν κάτω από τον άλλον, ώστε το πρόγραμμα να κάνει

έλεγχο αυτών με τον "κρυμμένο" κωδικό που παίρνουμε από το δίκτυο του

θύματος.

Για να σπάσουμε ένα ασύρματο δίκτυο με κωδικοποίηση WPA θα χρειαστούμε

μια κάρτα δικτύου USB με μεγάλη αν είναι δυνατόν κεραία απολαβής η

οποία να λειτουργεί ΚΑΙ σε λειτουργικό σύστημα LINUX, καθώς και τα

προγράμματα Backtrack & VMware.

Το Backtrack το βρίσκεται εδώ αφού

διαλέξεται τη σωστή αρχιτεκτονική του που σας ενδιαφέρει. http://www.backtrack-linux.org/downloads/ .

Κάνουμε πρώτα την εγκατάσταση του VMware και αφού το ανοίξουμε κάνουμε

μέσα σε αυτό μια εικονική μηχανή στην οποία εγκαθιστούμε το Backtrack

που κατεβάσαμε. Ώντας πλέον μέσω στο Backtrack ανοίγουμε ένα terminal

(μαύρο τετραγωνάκι επάνω και αριστερά αριστερά από εκεί που γράφει

System, και πληκτρολογούμε την εντολή :

airmon-ng

(πρώτη κίτρινη γραμμή) και πατάμε enter. Η εντολές είναι case sensitive και επομένως αν τις γράψουμε με κεφαλία ΔΕΝ θα εκτελεστούν. Η επιτυχία της εντολής μας επιστρέφει το όνομα του interface μας, που εδώ είναι wlan0 (Δες την επόμενη εικόνα). Εάν βγάλει wlan1 τότε προσαρμόστε τα επόμενα ανάλογα. Δες εικόνα 1 & 2.

Εικόνα 1.

Αφού πατήσουμε enter θα πάρουμε το αποτέλεσμα της εικόνας 2.

Εικόνα 2.

Η δεύτερη εντολή που πληκτρολογούμε είναι η:

airmon-ng start wlan0

και πατάμε enter (Κίτρινη γραμμή). Έτσι η κάρτα δικτύου μπαίνει σε διαδικασία monitor mode και η επιτυχία της εντολής μας δίνει: monitor mode enabled on mon0. (Δες εικόνα 3 & 4).

Εικόνα 3.

Εικόνα 4.

Στη συνέχεια πρέπει να σκανάρουμε τη περιοχή μας για να δούμε ποια

διαθέσιμα ασύρματα δίκτυα υπάρχουνε. Αυτό γίνεται πληκτρολογώντας την

εντολή:

airodump-ng mon0 (εικόνα 5)

και πατώντας enter. (εικόνα 6)

airodump-ng mon0 (εικόνα 5)

και πατώντας enter. (εικόνα 6)

Εικόνα 5.

Εικόνα 6.

Αφού πατήσουμε enter η κάρτα δικτύου σκανάρει τη περιοχή και μας

δείχνει στον πρώτο επάνω πίνακα όλα τα διαθέσιμα δίκτυα που υπάρχουνε.

Στο δεύτερο κάτω πίνακα βλέπουμε ποια δίκτυα έχουν συνδεδεμένο κάποιο

client. Δηλαδή σε ποια δίκτυα είναι κάποιος συνδεδεμένος ασύρματα. Εάν

το θύμα ΔΕΝ είναι ασύρματα συνδεδεμένο, ΔΕΝ μπορούμε σπάσουμε το δίκτυό

του. Σταματάμε το σκανάρισμα πατώντας ctrl+c. Θα δούμε πως μπορούμε να

βρούμε τον κωδικό κάποιου δικτύου με κωδικοποίηση WPA/WPA2. Θα

επιλέξουμε επομένως το δίκτυο με όνομα CYTA 6967 όπως βλέπουμε, σαν

δίκτυο στόχο. Δες εικόνα 7.

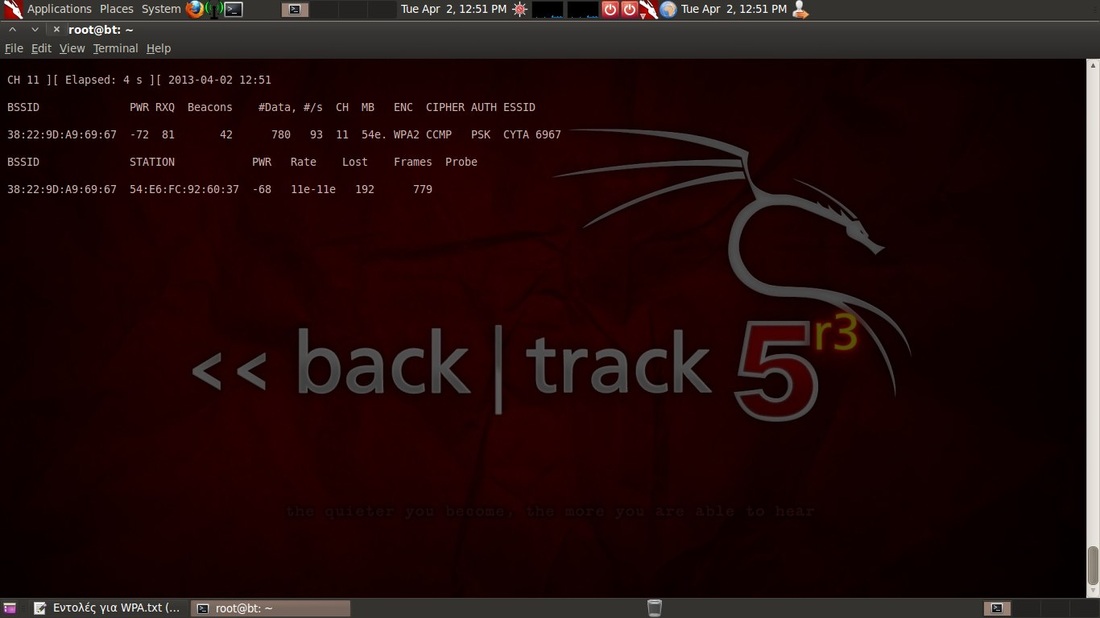

Εικόνα 7.

Πληκτρολογούμε την εντολή:

airodump-ng -w (όνομα αρχείου αποτελεσμάτων)-c (channel θύματος) --bssid (Θύματος) mon0

όπως φαίνεται στο κάτω μέρος της εικόνας 8 και μετά πατάμε enter. Σαν όνομα αρχείου αποτελεσμάτων στο παράδειγμα εδώ γράφουμε: wpaCYTA6967, αλλά μπορούμε να γράψουμε ότι εμείς θέλουμε.

airodump-ng -w (όνομα αρχείου αποτελεσμάτων)-c (channel θύματος) --bssid (Θύματος) mon0

όπως φαίνεται στο κάτω μέρος της εικόνας 8 και μετά πατάμε enter. Σαν όνομα αρχείου αποτελεσμάτων στο παράδειγμα εδώ γράφουμε: wpaCYTA6967, αλλά μπορούμε να γράψουμε ότι εμείς θέλουμε.

Εικόνα 8.

Μετά από αυτό η κάρτα δικτύου σκανάρει όχι για να βρει πλέον ποια

ασύρματα δίκτυα υπάρχουν κοντά μας, αλλά πλέον σκανάρει μόνο το

συγκεκριμένο δίκτυο στόχο και συλλέγει παράλληλα τα "πακέτα" που

ανταλλάσονται μεταξύ των υπολογιστών του δικτύου και του ρουτερ. Τα

πακέτα που συλλέγονται φαίνονται ακριβώς κάτω από εκεί που γράφει #Data.

Στο παράδειγμά μας είναι 780 μέχρι στιγμής, ενώ αυτός ο αριθμός αυξάνει

και μάλιστα τόσο πιο γρήγορα όσο πιο πολλά δεδομένα κατεβάζει το θύμα

μας. Πχ αν βλέπει ένα Video στο YouTube ή εάν κατεβάζει πολλά αρχεία με

κάποιο torrent κλπ. Δες εικόνα 9. Σε αντίθεση όμως με την κωδικοποίηση WEP εδώ δεν θέλουμε οπωσδήποτε να περάσουμε τις 20.000-30.000 πακέτα.

Εικόνα 9.

Αφήνοντας το παράθυρο αυτό ανοιχτό και ανοίγοντας ένα νέο terminal

πληκτρολογούμε την εντολή: aireplay-ng --deauth 5 -a (bssid του

ρούτερ) -c (bssid του client) mon0 και πατάμε enter. Δες εικόνα 10 και 11.

Εικόνα 10.

Εικόνα 11.

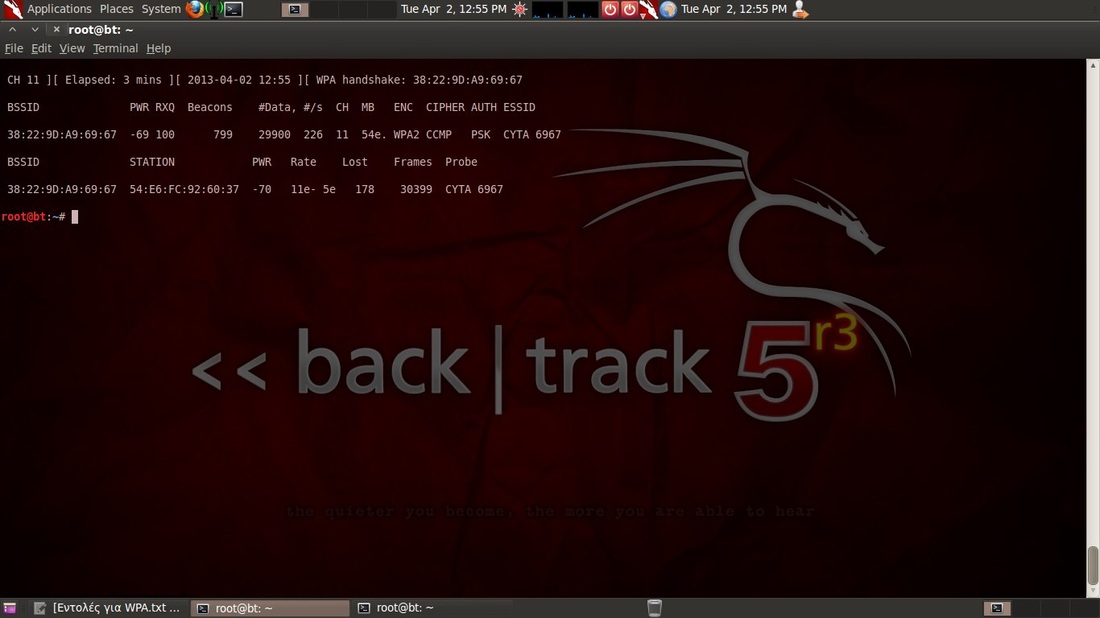

Αν όλα πάνε καλά στο τέλος αυτής της εντολής θα πρέπει να εμφανισθεί

στπ προηγούμενο terminal η αναφορά WPA handshake (κίτρινη γραμμή στην εικόνα 11).

Αυτό σημαίνει ότι μέσα στα πακέτα που συλλέγονται ασύρματα από εμάς

υπάρχει "κρυμμένος" ο ζητούμενος κωδικός. Εάν δεν εμφανισθεί,

ξανατρέχουμε τη τελευταία εντολή αρκετές φορές και περιμένουμε. Κάποιες

φορές λόγω αδυναμίας του προγράμματος δεν παίρνουμε το μήνυμα WPA

handshake, παρόλο που αυτό, δηλαδή ο "κρυμμένος κωδικός" έχει συλλεχθεί

από το πρόγραμμα. Πλέον δεν υπάρχει λόγος να συλλέγουμε άλλα πακέτα

οπότε πατάμε ctrl+c για να σταματήσουμε το σκανάρισμα του συγκεκριμένου

δικτύου στο πρώτο terminal. Δες εικόνα 12.

Εικόνα 12.

Ανοίγοντας νέο terminal πληκτρολογούμε dir και μετά enter. Έτσι

εμφανίζονται τα αρχεία που υπάρχουνε μέσα στο δίσκο μας. Εμείς δώσαμε

πριν το όνομα wpaCYTA6967 και αυτό το αρχείο με τη κατάληξη cap είναι

που μας ενδιαφέρει. Δες εικόνα 13.

Εικόνα 13.

Πληκτρολογούμε στη συνέχεια τη τελευταία εντολή που είναι η εξής:

aircrack-ng (όνομα αρχείου).cap -w (πλήρες όνομα αρχείου wordlist μέσα στο δίσκο μας με όλη τη διαδρομή του)

Το αρχείο wordlist μας ενδιαφέρει γιατί μπορεί μεν να έχουμε πάρει το κωδικό του δικτύου, αλλά αυτός είναι κρυμμένος μέσα στο αρχείο cap. Το πρόγραμμα θα μας τον εμφανίσει ΜΟΝΟ εάν αυτός υπάρχει και μέσα στο αρχείο wordlist. Πρόκειται ουσιαστικά για ένα αρχείο που περιέχει πολλούς κωδικούς τον έναν κάτω από τον άλλον, τυχαίους ή όχι και τέτοιους μπορούμε να βρούμε στο διαδίκτυο πολυ εύκολα, ή να δημιουργήσουμε εμείς τις δικές μας λίστες. Τέλος πατάμε enter. Δες εικόνα 14 και 15.

aircrack-ng (όνομα αρχείου).cap -w (πλήρες όνομα αρχείου wordlist μέσα στο δίσκο μας με όλη τη διαδρομή του)

Το αρχείο wordlist μας ενδιαφέρει γιατί μπορεί μεν να έχουμε πάρει το κωδικό του δικτύου, αλλά αυτός είναι κρυμμένος μέσα στο αρχείο cap. Το πρόγραμμα θα μας τον εμφανίσει ΜΟΝΟ εάν αυτός υπάρχει και μέσα στο αρχείο wordlist. Πρόκειται ουσιαστικά για ένα αρχείο που περιέχει πολλούς κωδικούς τον έναν κάτω από τον άλλον, τυχαίους ή όχι και τέτοιους μπορούμε να βρούμε στο διαδίκτυο πολυ εύκολα, ή να δημιουργήσουμε εμείς τις δικές μας λίστες. Τέλος πατάμε enter. Δες εικόνα 14 και 15.

Εικόνα 14.

Εικόνα 15.

Όσων αφορά στο αρχείο Wordlist στο παράδειγμα αυτό το είχα μέσα σε ένα

φλασάκι. Επομένως το άνοιξα, το επέλεξα και το έκανα drag & drop

μέσα στο terminal όπου πληκτρολογούσα την τελευταία εντολή. Αυτός είναι

θα έλεγα ένας απλός κανόνας για να μην μπερδεύεται κάποιος. Το αρχεία

που επέλεξα είναι το cyta25801Y.txt όπως βλέπουμε στις εικόνες 14 και 15.

Στο τελικό πλέον στάδιο το πρόγραμμα ελέγχει όλους τους κωδικούς που βρίσκονται μέσα στο αρχείο wordlist έναν προς έναν μέχρι να πετύχει μια ταυτοποίηση του ίχνους του με το ίχνος του κρυμμένου κωδικού. Εάν το πετύχει όπως στο παράδειγμα της εικόνας, θα μας εμφανίσει αμέσως τον κωδικό και η διαδικασία θα σταματήσει. Εδώ μετά από 57 μόλις δευτερόλεπτα και ανάλυση 56.564 πιθανών κωδικών (εννοείται για μια ακόμη φορά από το αρχείο Wordlist που έβαλα μέσα στο terminal) είχαμε επιτυχία. Στη πράξη απαιτείται πολύ πιο μεγάλος χρόνος και τύχη για να αποκαλυφθεί ο ζητούμενος κωδικός, αφού η επιτυχία είναι αντιστρόφως ανάλογη της πολυπλοκότητας και του μεγέθους του κωδικού.

Στο τελικό πλέον στάδιο το πρόγραμμα ελέγχει όλους τους κωδικούς που βρίσκονται μέσα στο αρχείο wordlist έναν προς έναν μέχρι να πετύχει μια ταυτοποίηση του ίχνους του με το ίχνος του κρυμμένου κωδικού. Εάν το πετύχει όπως στο παράδειγμα της εικόνας, θα μας εμφανίσει αμέσως τον κωδικό και η διαδικασία θα σταματήσει. Εδώ μετά από 57 μόλις δευτερόλεπτα και ανάλυση 56.564 πιθανών κωδικών (εννοείται για μια ακόμη φορά από το αρχείο Wordlist που έβαλα μέσα στο terminal) είχαμε επιτυχία. Στη πράξη απαιτείται πολύ πιο μεγάλος χρόνος και τύχη για να αποκαλυφθεί ο ζητούμενος κωδικός, αφού η επιτυχία είναι αντιστρόφως ανάλογη της πολυπλοκότητας και του μεγέθους του κωδικού.

Δεν υπάρχουν σχόλια:

Δημοσίευση σχολίου